2023. 8. 27. 22:31ㆍ보안/보안 이슈

3CX DesktopApp이란 Windows, macOS, Linux, Mobile에서 사용 가능한 VoIP 어플리케이션이다.

3월 말 한 보안업체에 의해 북한 해깅그룹이 3CX DesktopApp을 이용한 공격을 한 것이 밝혀졌다.

피해 대상은 Windows, macOS 사용자로 알려졌으며, 3CX Desktop 설치파일에 악성코드를 삽입하는 형식으로 공격이 시작되었다.

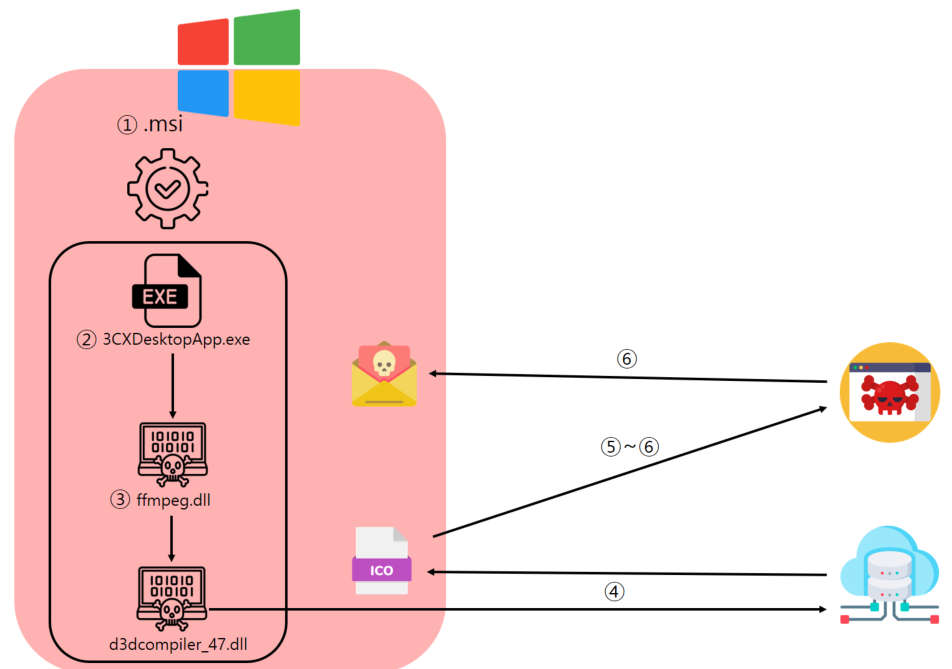

Windows를 예시로 들어 공격 과정을 살펴보자.

1. .msi Installer가 설치된다. 이 때 3CXDesktopApp.exe 설치 파일과 동일한 경로에 ffmpeg.dll이라는 악성 파일이 설치된다. 이외에도 d3dcompiler_47.dll이라는 파일도 설치된다.

2. 3CXDesktopApp.exe 파일이 실행된다.

3. exe파일의 실행에 의해 ffmpeg.dll 파일이 실행된다.

ffmpeg.dll은 정상 파일로 위장한 로더 악성코드로, d3dcompiler_47.dll 파일을 복호화하는 역할을 수행한다.

1) ffmpeg.dll은 'FE ED FA CE FE ED FA CE' 시그니처를 찾는다.

2) d3dcompiler_47.dll의 뒷부분에 인코딩되어 있는 쉘코드를 복호화한다.

4. 복호화된 쉘코드는 다운로더 기능을 담당하는 쉘코드로, GitHub에 올라와있는 여러개의 .ico 파일을 다운로드한다.

5. ico 파일의 뒷부분에는 C&C 서버의 주소들이 인코딩되어 있다.

다운로더는 '$' 시그니처를 찾아 인코딩된 문자열을 찾고 복호화한다.

6. 복호화를 통해 발견한 주소로 접근해 악성코드 중 '인포스틸러'를 다운로드한다.

* 인포스틸러 : 정보 탈취형 악성코드로, 웹 브라우저나 이메일 클라이언트 같은 프로그램 내 사용자 계정 정보, 가상화폐 지갑 주소 등을 탈취하는 것을 목적으로 한다.

macOS같은 경우는 DMG 설치 파일에 악성코드를 삽입하고, libffmpeg.dylib 파일을 실행했다. 공유라이브러리 파일 내 XOR 인코딩되어있는 C&C주소를 복호화하고 접근해 악성파일을 다운로드 받았다.

참고 : https://m.boannews.com/html/detail.html?tab_type=1&idx=116997

3CX DesktopApp 공급망 공격, 국내서도 감염 사실 포착

보안업체 크라우드스트라이크(CrowdStrike)는 3월 말, 북한 기반의 공격그룹이 3CX DesktopApp을 통해 공급망 공격을 통해 정보 탈취 악성코드를 설치했다고 밝혔다. 이들 공격그룹의 공급망 공격 발생

m.boannews.com

'보안 > 보안 이슈' 카테고리의 다른 글

| Masscan 랜섬웨어 분석 시작 (0) | 2023.10.22 |

|---|---|

| [Massacan 랜섬웨어] 공격 이용 도구 (2) (0) | 2023.10.15 |

| Massacan 랜섬웨어 (0) | 2023.09.17 |

| PyPI를 통한 악성 패키지 유포 (0) | 2023.09.10 |